Un code d’authentification transmis par SMS peut être intercepté par une technique de détournement appelée « SIM swapping ». Certains services imposent une validation en deux étapes, mais tolèrent encore l’utilisation d’un simple e-mail de récupération, fragilisant la sécurité globale du compte.

L’usage d’une application dédiée ou d’une clé physique permet de contourner les faiblesses inhérentes aux solutions traditionnelles. Des méthodes existent pour obtenir et protéger efficacement ces codes, tout en limitant les risques liés à la gestion quotidienne des accès.

Codes d’authentification : pourquoi sont-ils devenus indispensables pour la sécurité en ligne ?

Face à l’explosion des attaques informatiques, miser sur un simple mot de passe revient à fermer sa porte d’entrée avec un verrou rouillé. L’authentification multifacteur s’impose désormais comme la barrière la plus solide pour défendre ses comptes contre l’intrusion. Avec un code d’authentification généré aléatoirement et valable seulement quelques instants, chaque tentative de connexion exige un élément supplémentaire, difficile à intercepter ou à deviner. L’utilisateur ne se contente plus d’un secret, il devient un maillon actif du dispositif de sécurité.

Les statistiques sont sans appel : Microsoft rapporte qu’ajouter un deuxième facteur d’authentification fait chuter le risque d’accès frauduleux de 99,9 %. Les banques, les messageries professionnelles, les applications liées à la santé adoptent massivement ces dispositifs. Les géants du secteur comme Google et Microsoft, ou les plateformes d’échange, misent sur les codes OTP (One-Time Password) envoyés par SMS, générés via application ou stockés sur clé physique.

Ce système modifie en profondeur la sécurité des utilisateurs. Désormais, il ne suffit plus de connaître un mot de passe pour prendre le contrôle d’un compte : il faut aussi passer l’étape du code temporaire, généré à la volée. Même si un mot de passe circule sur les marchés clandestins, l’accès reste verrouillé. Cette généralisation fixe un nouveau seuil d’exigence, où chaque niveau de sécurité s’ajuste en fonction de la sensibilité des données et des habitudes de l’utilisateur.

Comment obtenir un code d’authentification selon les différents services et outils disponibles

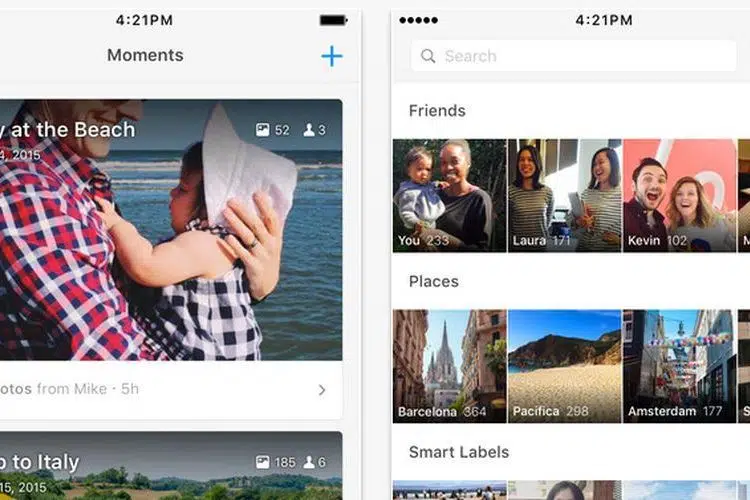

Pour générer un code d’authentification, plusieurs solutions cohabitent, chacune pensée pour s’adapter à un écosystème précis. Du côté de Google et Microsoft, les applications d’authentification prennent le dessus. Installer sur votre smartphone Google Authenticator, Microsoft Authenticator ou Authy, puis scanner le QR code fourni par le service, suffit à relier l’application à votre compte. Dès lors, toutes les 30 secondes, un OTP unique s’affiche pour valider chaque accès.

Certains préfèrent la simplicité : le code envoyé par SMS. Pratique mais vulnérable, cette méthode s’expose aux détournements du type « sim swapping ». Dans un autre registre, les professionnels et les entreprises s’équipent de clés physiques FIDO2, à brancher en USB ou à approcher en NFC. Ces dispositifs, adoptés par de grands groupes, protègent les accès sensibles (SSO, VPN, IAM) et coupent court au phishing.

Dans l’environnement Microsoft, Microsoft Authenticator s’intègre naturellement à Azure et Office 365, simplifiant la gestion des droits d’accès. Les solutions SSO (single sign-on) et MFA (multi-factor authentication) centralisent la création et le contrôle des codes via des portails dédiés.

Voici un aperçu des principales méthodes disponibles :

- Applications d’authentification pour une gestion autonome et rapide

- SMS pour la simplicité, malgré des limites de sécurité

- Clés physiques pour un niveau de sécurité maximal, adaptées aux environnements professionnels

Chaque plateforme affine ses choix pour trouver l’équilibre entre sécurité et expérience utilisateur : la protection ne doit pas rimer avec complexité, et chaque usage particulier réclame sa solution.

Les erreurs fréquentes à éviter pour ne pas compromettre ses codes d’accès

Mettre en place l’authentification multifacteur ne garantit pas tout, encore faut-il éviter certaines maladresses. Premier piège : la conservation des codes de secours. Trop souvent, ces suites de chiffres sont stockées dans une boîte mail ou sur des notes accessibles. En cas de fuite ou de piratage, tout l’édifice s’écroule.

Autre erreur courante : réutiliser les mêmes codes ou mots de passe sur plusieurs services. Une brèche sur un compte, et c’est toute votre vie numérique qui devient accessible. Chaque service doit disposer de sa propre méthode d’authentification.

Un changement de téléphone, une réinstallation d’application, et la tentation monte : désactiver temporairement le deuxième facteur. Ce type de raccourci ouvre la porte aux attaques ciblées, tout particulièrement au sim swapping, où des fraudeurs profitent de la faille pour s’introduire dans vos comptes.

Quelques réflexes simples permettent d’éviter les pièges les plus répandus :

- Ne partagez jamais vos OTP, même sous prétexte d’assistance technique : la précipitation fait le jeu du phishing.

- Évitez d’installer des applications d’authentification sur des appareils qui ne vous appartiennent pas ou qui ne sont pas protégés.

- Gardez un œil sur les notifications de connexion : toute requête de code inattendue doit éveiller votre vigilance.

La gestion des modes de récupération mérite également une attention particulière. Préférez des supports distincts, conservez ces données hors ligne, à l’abri des curieux. Vérifier régulièrement la liste des appareils autorisés sur chaque compte ajoute une protection supplémentaire, et réduit le risque d’accès indésirable.

Adopter des réflexes simples et efficaces pour sécuriser durablement ses méthodes d’authentification

Garder le contrôle de ses accès demande de suivre quelques règles éprouvées. Activez toujours une authentification multifacteur sur vos comptes les plus exposés : messageries, services bancaires, outils professionnels. Les applications comme Microsoft Authenticator, Google Authenticator ou les solutions IAM et SSO facilitent cette démarche sans sacrifier la simplicité d’utilisation.

Pour aller plus loin, diversifiez vos modes d’accès. Combinez OTP générés par application, clés physiques (YubiKey, Titan), et biométrie (empreinte digitale, reconnaissance faciale). Cette diversité réduit la surface d’attaque et complique la tâche des cybercriminels. Lors de la création d’un plan d’authentification, privilégiez des mots de passe uniques, suffisamment longs et complexes, associant lettres, chiffres et caractères spéciaux.

Pour renforcer concrètement la sécurité au quotidien, prenez l’habitude de :

- Activer la double authentification dès qu’un service le propose.

- Mettre à l’abri vos codes de récupération, de préférence sur un support physique et isolé du réseau.

- Contrôler à intervalles réguliers les appareils connectés à vos comptes, et supprimer ceux qui sont suspects ou obsolètes.

La biométrie, présente sur la majorité des smartphones actuels, offre un niveau de protection supplémentaire. Associer empreinte digitale ou reconnaissance faciale à un code temporaire, c’est limiter la dépendance au seul mot de passe.

Simplifier l’expérience utilisateur reste une priorité : un système trop compliqué finit par être contourné, ce qui rebat les cartes du risque. Miser sur des outils fiables, accessibles et adaptés à son usage, c’est garantir une sécurité solide et durable,sans ajouter de casse-tête inutile à son quotidien numérique.